mirror of

https://github.com/xvzc/SpoofDPI.git

synced 2024-12-22 06:15:51 +00:00

revised the Russian-language instructions (#218)

This commit is contained in:

parent

1d0c239990

commit

bab05483f7

@ -1,4 +1,4 @@

|

||||

**⭐Pull Request-ы или любые формы вклада будут признательны⭐**

|

||||

**⭐Pull Request-ы или любое другое участие приветствуется⭐**

|

||||

|

||||

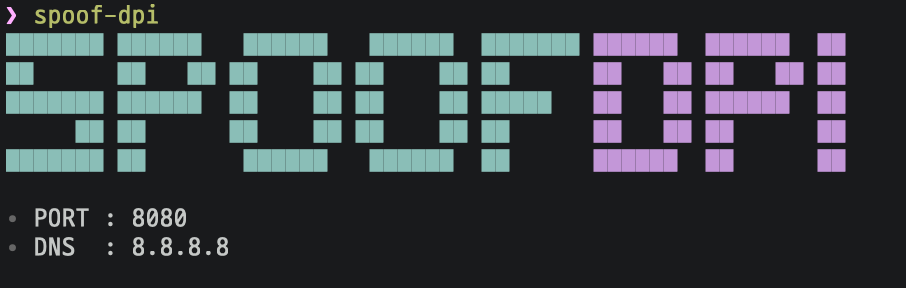

# SpoofDPI

|

||||

|

||||

@ -9,7 +9,7 @@

|

||||

|

||||

|

||||

# Installation

|

||||

See the installation guide for SpoofDPI [here](https://github.com/xvzc/SpoofDPI/blob/main/_docs/QUICK_START.md).

|

||||

Инструкции по установке SpoofDPI вы можете найти [здесь](https://github.com/xvzc/SpoofDPI/blob/main/_docs/QUICK_START.md).

|

||||

|

||||

# Использование

|

||||

```

|

||||

@ -42,25 +42,25 @@ Usage: spoofdpi [опции...]

|

||||

fragmentation for the first data packet and the rest

|

||||

```

|

||||

> Если Вы используете любые VPN-расширения по типу Hotspot Shield в браузере

|

||||

Chrome, зайдите в Настройки > Расширения и отключите их.

|

||||

Chrome, зайдите в Настройки > Расширения и отключите их.

|

||||

|

||||

### OSX

|

||||

Пропишите `spoofdpi` и прокси автоматически установится

|

||||

Выполните команду `spoofdpi` и прокси будет сконфигурирован автоматически

|

||||

|

||||

### Linux

|

||||

Пропишите `spoofdpi` и откройте Chrome с параметром прокси

|

||||

Выполните команду `spoofdpi` и откройте Chrome с параметром прокси:

|

||||

```bash

|

||||

google-chrome --proxy-server="http://127.0.0.1:8080"

|

||||

```

|

||||

|

||||

# Как это работает

|

||||

### HTTP

|

||||

Поскольку большинство веб-сайтов в мире теперь поддерживают HTTPS, SpoofDPI не обходит Deep Packet Inspection для HTTP запросов, однако он по-прежнему обеспечивает прокси-соединение для всех HTTP запросов.

|

||||

Поскольку большинство веб-сайтов работают поверх HTTPS, SpoofDPI не обходит Deep Packet Inspection для HTTP запросов, однако он по-прежнему обеспечивает проксирование для всех запросов по HTTP.

|

||||

|

||||

### HTTPS

|

||||

Хотя TLS шифрует каждый процесс рукопожатия, имена доменов по-прежнему отображаются в виде открытого текста в пакете Client Hello. Другими словами, когда кто-то другой смотрит на пакет, он может легко догадаться, куда направляется пакет. Домен может предоставлять значительную информацию во время обработки DPI, и мы можем видеть, что соединение блокируется сразу после отправки пакета Client Hello.

|

||||

Я попробовал несколько способов обойти это, и обнаружил, что, похоже, проверяется только первый фрагмент, когда мы отправляем пакет Client Hello, разделенный на фрагменты. Чтобы обойти DPI, SpoofDPI отправляет на сервер первый 1 байт запроса, а затем отправляет все остальное.

|

||||

Несмотря на то, что шифрование используется в TLS даже во время установки соединения, имена доменов по-прежнему пересылаются в открытом виде в пакете Client Hello. Другими словами, когда кто-то посторонний смотрит на пакет, он может легко понять, куда этот пакет направляется. Доменное имя может предоставить важную информацию во время обработки DPI, и видно, что соединение блокируется сразу после отправки пакета Client Hello.

|

||||

Я попробовал несколько способов обойти это и обнаружил, что, похоже, когда мы отправляем пакет Client Hello, разделенный на фрагменты, проверяется только первый фрагмент. Поэтому, чтобы обойти DPI, SpoofDPI отправляет на сервер первый 1 байт запроса, а затем отправляет все остальное.

|

||||

|

||||

# Вдохновение

|

||||

# Проекты, повлиявшие на SpoofDPI

|

||||

[Green Tunnel](https://github.com/SadeghHayeri/GreenTunnel) от @SadeghHayeri

|

||||

[GoodbyeDPI](https://github.com/ValdikSS/GoodbyeDPI) от @ValdikSS

|

||||

|

||||

Loading…

Reference in New Issue

Block a user